Oszczędny routing

18 sierpnia 2009, 10:41Badacze z MIT-u i Carnegie Mellon uważają, że przedsiębiorstwa mogą zaoszczędzić nawet 40% kosztów energii, jeśli tylko będą na bieżąco monitorowały jej ceny i przetwarzały dane tam, gdzie jest ona najtańsza.

Powstała makromolekuła

31 sierpnia 2016, 05:10Fizycy ze Szwajcarskiego Federalnego Instytutu Technologii opracowali skuteczną metodę tworzenia olbrzymich molekuł dwuatomowych, udowadniając w ten sposób niektóre teorie. Johannes Deiglmayr i Heiner Saßmannshausen sądzą, że takie molekuły mogą zostać w przyszłości wykorzystane w komputerach kwantowych.

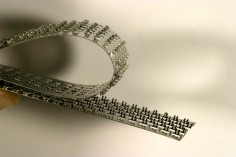

Superwytrzymały zamek błyskawiczny

8 września 2009, 09:33Zamki błyskawiczne kojarzą się nam przede wszystkim z przemysłem odzieżowym. Jednak ze względu na łatwość ich użycia, niezwykle proste otwieranie i zamykanie, próbuje się je wykorzystywać również w innych działach przemysłu.

Komórki osób z trądzikiem chronione przed starzeniem

4 października 2016, 10:17Naukowcy z Królewskiego College'u Londyńskiego odkryli, że osoby, które wcześniej cierpiały na trądzik, z większym prawdopodobieństwem mają dłuższe telomery w białych krwinkach. Może to oznaczać, że ich komórki są lepiej chronione przed starzeniem.

Korzenie asymetrii

1 października 2009, 08:14Już 150 lat temu Darwin próbował dociec, kiedy i jak w toku ewolucji powstały flądrokształtne (Pleuronectiformes), do których należy m.in. sola, ale na rozwiązanie zagadki trzeba było poczekać do teraz. To bardzo ciekawy rząd ryb morskich, ponieważ podczas przeobrażania dochodzi u nich do deformacji czaszki, a potem całego ciała, tak że jedno oko i bok przesuwają się na drugą stronę.

Laptopem w serwery

14 listopada 2016, 09:46Eksperci z duńskiej firmy TDC Security Operations Center znaleźli sposób na przeprowadzenie skutecznego ataku DoS przeciwko wielkim serwerom w sytuacji, gdy atakujący dysponuje bardzo ograniczonymi zasobami. Ataku można dokonać na serwery chronione niektórymi firewallami Cisco i innych producentów

Śledzą ponad 20 000 komputerów

16 października 2009, 11:49Już ponad 20 000 użytkowników dołączyło do exo.repository, publicznie dostępnej bazy danych, która na bieżąco anonimowo śledzi konfigurację i wydajność podłączonych do niej komputerów i serwerów z systemami Windows.

Perły jaskiniowe z zamku Książ

29 grudnia 2016, 13:44Michał Banaś z Instytutu Nauk Geologicznych Polskiej Akademii Nauk w Krakowie odkrył w korytarzu prowadzącym do podziemi wałbrzyskiego zamku Książ perły jaskiniowe.

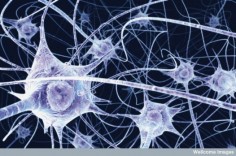

Czym można załatać neuron?

9 listopada 2009, 11:20Procedurą kluczową dla regeneracji rdzenia kręgowego po uszkodzeniu jest jak najszybsze uszczelnienie uszkodzonych błon komórkowych neuronów. Zwykle stosuje się w tym celu dożylne iniekcje glikolu polietylenowego (PEG), lecz metoda ta ma ograniczoną skuteczność. Badacze z Purdue University wykazali jednak, że terapię z wykorzystaniem PEG można znacząco ulepszyć.

Nieczłowiekowate potrafią odtwarzać w myślach przeszłe zdarzenia

14 maja 2018, 14:27Zdobyto pierwszy dowód, że nieczłowiekowate potrafią odtwarzać w myślach przeszłe zdarzenia.